L’attaque Sybil en crypto

ou comment une seule personne peut tout truquer.

Hello 👋

Bienvenue dans ma newsletter crypto ! Je suis ravie que tu sois là pour apprendre quelque chose sur ce sujet.

Mes amis m’appellent Caro et même si je n’ai pas la tête de l’emploi, je suis investisseuse et vulgarisatrice de cryptos depuis 7 ans !

Donc, la crypto, ça me connaît !

Tu fais partie des + 75 000 lecteurs de cette newsletter et tu ne peux pas savoir comme ça me touche de vous savoir si nombreux !

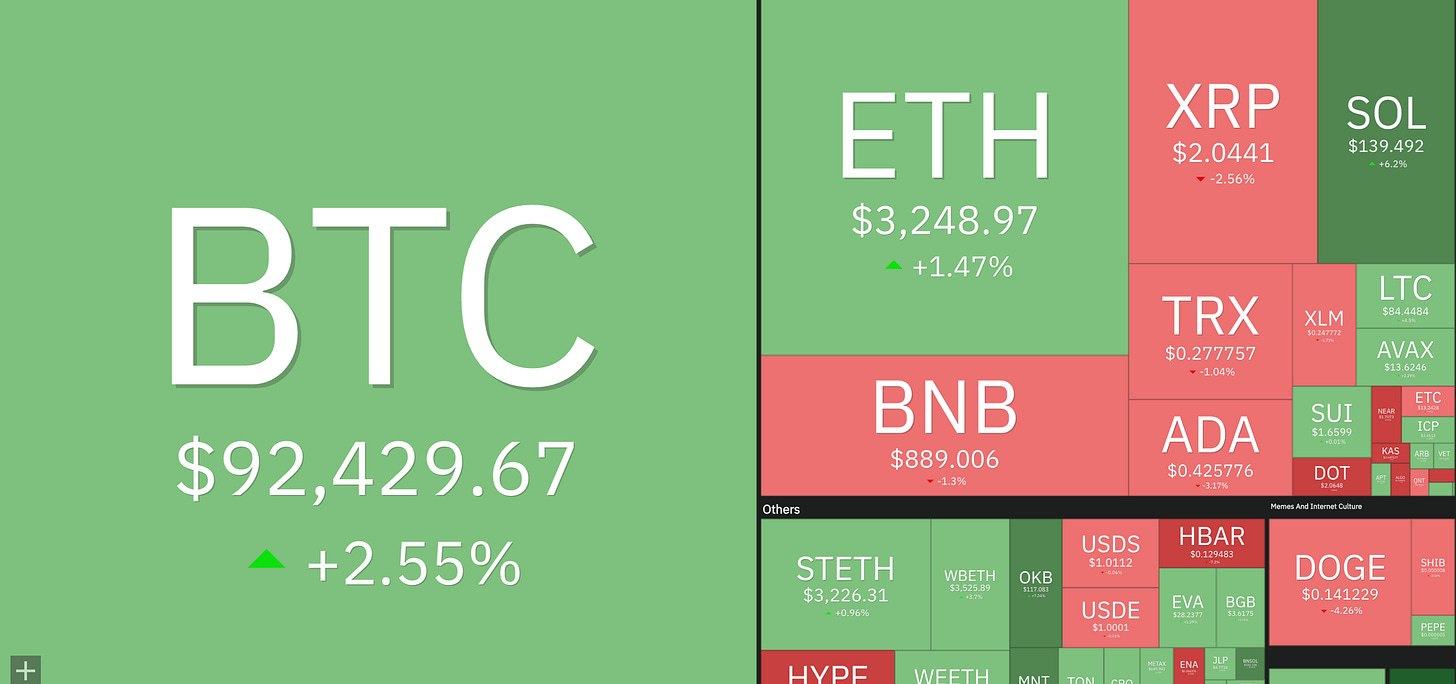

🌤️ L’actu crypto de la semaine

Ca c’est l’état du marché la semaine dernière !

💰 L’attaque Sybil : ou comment une seule personne peut tout truquer.

Temps de lecture : 7 min

L’attaque Sybil, la première fois que j’ai entendu ce terme, j’ai fait “hein quoi, c’est qui Sybil déjà ?”, mais en fait c’est beaucoup plus simple qu’on ne le pense.

Laisse-moi te raconter une histoire.

🗳️ Le jour des élections au collège

Tu te rappelles les élections des délégués de classe ? Ce moment un peu solennel où tout le monde doit voter pour choisir qui va les représenter toute l’année. (En ce moment la politique me déprime trop c’est pour ça que je préfère remonter au collège pour mon exemple).

Imaginons que dans ta classe, il y a 25 élèves. Et il y a ce garçon, appelons-le Thomas, qui veut VRAIMENT devenir délégué. Pas pour aider les autres hein, il veut juste le pouvoir de décider des dates des contrôles, d’organiser les sorties scolaires à sa guise, bref : contrôler la classe.

Mais voilà le problème : Thomas n’est pas vraiment populaire, dans un vote honnête, il obtiendrait maximum 3 ou 4 voix.

Alors qu’est-ce qu’il fait, ce petit malin ?

La veille du vote, il crée plein de faux comptes email. Genre 15 comptes différents : et le jour du vote en ligne (parce que oui, imaginons que ton collège soit super moderne), il se connecte avec chacun de ses 15 faux comptes et vote pour lui-même.

Résultat : Thomas obtient 15 voix et gagne l’élection haut la main.

Sauf que... c’était qu’UNE seule personne derrière tous ces comptes.

👉 Ça, c’est exactement ce qu’on appelle une attaque Sybil.

🎭 Sybil, c’est qui au juste ?

Bon, tu te demandes sûrement : “Mais pourquoi on appelle ça Sybil ?”

En fait, le nom vient d’un livre qui raconte l’histoire d’une femme qui souffrait d’un trouble où elle avait plusieurs personnalités différentes dans sa tête. Genre, elle était “Sybil”, mais aussi “Marie”, “Sophie”, “Laura” en même temps.

Les gens qui ont inventé ce terme dans le monde de la tech se sont dit : “Tiens, c’est exactement ça ! Une personne qui se fait passer pour plein d’identités différentes.”

🌐 Maintenant, transposons ça dans la crypto

Alors, dans le monde des cryptos et de la blockchain, le principe est exactement le même que notre histoire de délégués.

Sauf que là, au lieu d’élections de classe, on parle de :

Votes dans les DAO (ces organisations décentralisées où tout le monde peut voter sur les décisions importantes)

Validation de transactions sur certains réseaux

Réputation dans les communautés crypto

Distribution de tokens gratuits (les fameux airdrops)

Imaginons que tu fais partie d’une DAO qui gère une trésorerie de 1 million de dollars en crypto. Cette DAO fonctionne de manière super démocratique : un compte = une voix.

Sauf que... un type malin (appelons-le Kévin) se dit : “Attends, mais si je crée 10 000 comptes différents, j’aurais 10 000 voix ?”

Et bingo. Il fait exactement ça.

1️⃣ Kévin crée 10 000 adresses de wallet différentes (ce qui ne coûte quasi rien)

2️⃣ Il vote avec ses 10 000 identités pour faire passer SA proposition : “Je propose qu’on me transfère 500 000$ de la trésorerie pour un projet bidon”

3️⃣ Les autres membres honnêtes sont peut-être 200. Donc 200 voix contre.

4️⃣ Kévin gagne 10 000 contre 200.

5️⃣ Il se barre avec la moitié de la trésorerie.

Et voilà comment une seule personne peut détourner tout un système qui était censé être “décentralisé” et “démocratique”.

🎪 Les deux types de tricheurs

Bon, maintenant que tu as compris le principe de base, sache qu’il existe deux façons de tricher comme ça :

L’attaque directe (le tricheur solo)

C’est notre Kévin qui crée lui-même tous ses faux comptes. Il est tout seul derrière son ordi, il génère 10 000 wallets, et il orchestre tout.

L’attaque indirecte (le manipulateur)

Là c’est plus vicieux, au lieu de créer des faux comptes, l’attaquant va :

Pirater des comptes existants

Manipuler des vraies personnes pour qu’elles votent comme il veut

Acheter des comptes à des gens

C’est comme si Thomas, au lieu de créer des faux emails, menaçait 15 élèves de voter pour lui.

C’est encore plus difficile à détecter parce que ce sont de VRAIS comptes, avec un vrai historique.

😰 Pourquoi c’est un problème dans la crypto ?

Tu vois, toute la philosophie de la crypto, c’est :

La décentralisation (personne ne contrôle tout)

La démocratie (tout le monde a son mot à dire)

La transparence (tout est vérifiable)

Mais si une seule personne peut se faire passer pour 10 000 personnes... Ben tout ce système s’écroule.

Imagine les conséquences :

✗ Les votes ne représentent plus la vraie communauté

✗ La réputation ne veut plus rien dire (un compte pourri peut sembler légitime s’il a 1000 faux “amis”)

✗ Les projets peuvent être capturés par une seule personne mal intentionnée

✗ Les airdrops peuvent être volés par des fermes de bots

✗ La confiance dans le projet disparaît

Et quand la confiance disparaît... les gens partent et le projet meurt. C’est pour ça que défendre contre ces attaques, c’est ultra important.

🛡️ Comment on se défend contre ça ?

La réponse, c’est qu’on rend ça coûteux ou compliqué de créer des identités.

Laisse-moi t’expliquer les principales techniques :

1️⃣ Rendre ça cher : le Proof of Stake

Tu te rappelles de notre ami Thomas qui voulait truquer les élections ? Imagine maintenant que pour avoir le droit de voter, chaque élève doit déposer 100€ sur la table.

Boom. Thomas aurait besoin de 1 500€ pour créer ses 15 faux comptes. Soudainement, c’est beaucoup moins rentable de tricher.

C’est exactement le principe du Proof of Stake : pour avoir du pouvoir dans le réseau, tu dois “bloquer” de la vraie crypto. Plus tu bloques, plus tu as d’influence.

Donc si tu veux contrôler le réseau avec plein de faux comptes, tu dois bloquer des MILLIONS en crypto.

2️⃣ Vérifier les identités : le KYC

Une autre solution, c’est de dire : “Ok, mais avant de voter, tu dois prouver que t’es une vraie personne unique.”

Genre, tu dois montrer ta carte d’identité, faire un selfie, ou utiliser la reconnaissance biométrique. C’est ce qu’on appelle le KYC (Know Your Customer) ou les systèmes de “proof of personhood” dont on a parlé dans la newsletter précédente.

C’est comme si le prof, pour les élections, disait : “Chacun doit venir voter en personne, avec sa carte d’identité. Pas de vote en ligne.”

Là, Thomas ne peut plus créer 15 fausses identités. Il n’a qu’une seule carte d’identité.

Mais attention : ça pose un problème dans la crypto, parce que justement, un des avantages de la crypto c’est l’anonymat et la vie privée. Donc c’est toujours un compromis délicat.

3️⃣ La réputation dans le temps

Une autre technique, c’est de dire : “Les nouveaux comptes n’ont pas autant de poids que les anciens.”

C’est comme si au collège, on disait : “Les élèves qui sont dans l’établissement depuis 3 ans ont plus de valeur de vote que ceux qui viennent d’arriver.”

Thomas peut créer 15 comptes, mais s’ils datent tous d’hier, ils auront beaucoup moins d’influence qu’un compte qui existe depuis 2 ans et qui a plein d’interactions authentiques.

Certains systèmes regardent :

Depuis quand le compte existe

Combien de “vrais” amis il a (pas juste d’autres bots)

Son historique d’activité

Et ils donnent plus de pouvoir aux comptes qui semblent authentiques.

🔍 Sybil vs les autres attaques

Petite nuance importante que je veux que tu comprennes :

Une attaque Sybil, c’est différent d’une attaque 51%.

L’attaque 51% c’est quand quelqu’un contrôle 51% de la puissance de calcul (dans le Bitcoin par exemple) ou 51% des tokens stakés. Là, on parle de ressources réelles.

L’attaque Sybil c’est juste sur les identités. On se fiche de combien de puissance tu as. Tu fais juste semblant d’être plein de gens différents.

Mais en pratique, les deux peuvent se combiner. Si tu contrôles plein d’identités, ça peut t’aider à lancer d’autres attaques plus sophistiquées. C’est pour ça que les défenses anti-Sybil sont super importantes dans TOUS les protocoles décentralisés.

Ma conclusion

Tu sais, au final, l’attaque Sybil c’est juste la version numérique d’un problème qu’on connaît depuis toujours dans la vraie vie : comment être sûr que chaque voix compte vraiment pour UNE personne ?

Dans la vraie vie, on a des cartes d’identité, des listes électorales, des bureaux de vote physiques.

Dans la crypto, on doit inventer de nouvelles solutions parce qu’on ne veut pas toujours sacrifier l’anonymat et la décentralisation.

Voilà, j’espère que maintenant quand tu entends parler “d’attaque Sybil”, tu ne te sens

À très vite dans ta boîte mail,

Bises